SSL Deduplizierung

Selbstverständlich kann mit Silver Peak Appliances, egal ob physikalisch oder virtuell, auch SSL verschlüsselter Traffic dedupliziert werden. Dabei spielt es keine Rolle ob es der HTTPS Traffic zwischen Exchange Frontend- und Mailboxservern oder auch "normaler" Webseitenabruf per HTTPS ist.Hierzu müssen die Tunnelendpunkte mit den jeweiligen Zertifikaten bestückt werden, die man aus den Zertifikatsstores der Server erhält.

Als Beispiel habe ich aus dem IIS, der für die Domain www.bayreuth.tk zuständig ist, das Zertifikat im PKCS12 Format exportiert.

Teilweise können unter Windows Zertifikate, bzw. deren privater Key nicht exportiert werden. Aber auch dafür gibt es eine Lösung. Das exportierte Zertifikat wird per scp auf die Silver Peak Appliances kopiert:

# scp cert-bayreuth.tk.pfx admin@wac.bayreuth.tk:/varNun fehlt noch das eigentliche Einbinden des Zertifikates auf den WAN- Beschleunigern:

> enableDas war es schon zum Zertifikat. Dieser Schritt muss wie gesagt auf beiden Tunnelendpunkten durchgeführt werden.

# configure terminal

# ssl host-certificate install pfx-file /var/cert-bayreuth.tk.pfx mac-password ""

Den Erfolg kann man wie folgt kontrollieren:

# ssl host-certificate listNun fehlt noch ein wichtiger Schritt:

Issuer: EuropeanSSL Server CA

Subject: www.bayreuth.tk

Valid from: Nov 26 00:00:00 2009 GMT

Valid to: Nov 25 23:59:59 2042 GMT

Serial: 9902FFF724260FE0247471FD709E1861

Signing method: sha1WithRSAEncryption

Private key type: RSA

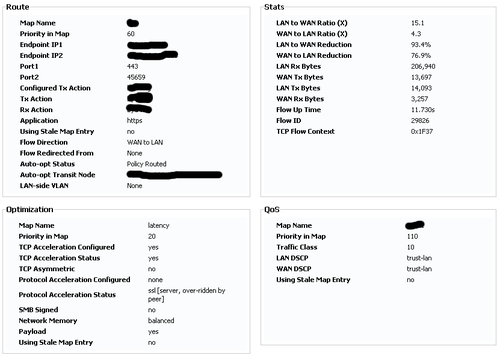

Als Sicherheitsmassnahme ist in den Geräten festgelegt, dass eine SSL Deduplizierung nur dann durchgeführt wird, wenn der Tunnel IPSEC- basiert ist. Sollte der Tunnel also noch auf GRE oder UDP stehen, und es keine triftigen Gründe dafür geben dies nicht umzustellen, kann der Modus im Webfrontend auf IPSEC gesetzt werden. Sind alle Parameter entsprechend gesetzt, kann das bereits nach sehr kurzer Zeit in etwa so aussehen:

Wenn ein installiertes Zertifikat ausgelaufen ist wird eine entsprechende Meldung im Webfrontend angezeigt.