EMC Networker Authentifizierung gegen ADS

Die Networker Management Console kann die Benutzerauthentifizierung sowohl lokal als auch gegen einen LDAP- Server durchführen. Somit ist es auch möglich Windows Active Directory als Authentifizierungssystem zu nutzen.Hierzu meldet man sich als Administrator (der Networker- Administrator- nicht der der Windows Domain) am Networker an und wählt im ersten Screen "Setup" und dann "Configure Login Authentication".

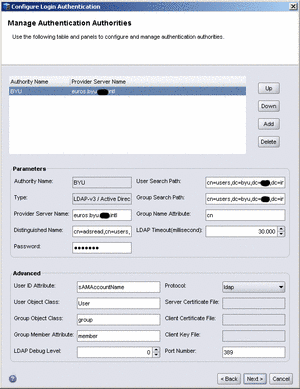

Im darauf folgenden Screen werden die grundlegenden Attribute für die LDAP- Verbindung zur ADS festgelegt.

Durch "Add" wird eine neue Authentifizierungsquelle angelegt. Bei den Parametern ist für die ADS folgendes zu ändern:

- Provider Server Name : Dies ist der Name des Domaincontrollers gegen den die Authentifizierung durchgeführt werden soll

- Distinguished Name : Ein Benutzeraccount, der Lesezugriff auf die ADS hat

- Password : Das Passwort des "Lese-Accounts"

- User Search Path : Der Pfad/ Name des Containers in der AD, das die Benutzerobjekte enthält

- Group Search Path : Der Pfad/ Name des Containers in der AD, das die Gruppenobjekte enthält

- User ID Attribute : Das LDAP- Attribut, das den Anmeldenamen des Benutzers enthät

- User Object Class: Das LDAP- Attribut, das den Benutzer im LDAP als Benutzer identifiziert

- Group Object Class : Das LDAP- Attribut, das die Gruppe im LDAP als Gruppe identifiziert

- Group Member Attribute : Das LDAP- Attribut des Benutzers das die Gruppenzugehörigkeit referenziert

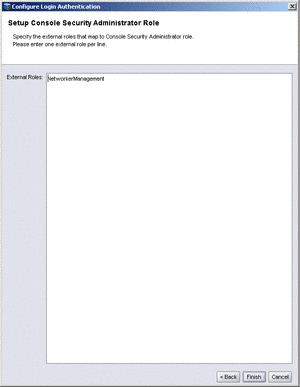

Nach einem Click auf "Next" werden die Zugangsdaten zum AD getestet. Läuft dieser Test erfolgreich ab muss im nächsten Screen ein Wert für die "External Roles" angegeben werden.

Ich finde den Begriff etwas verwirrend. Was hier gemeint ist, dass man hierüber z.B. eine Verriegelung über Gruppenzugehörigkeit abbilden kann. Hierzu habe ich in der AD eine Gruppe "NetworkerManagement" angelegt und die Administratoren des Networkers in die Gruppe gesteckt. Nach Eintragen des Namens "NetworkerManagement" in "External Roles" können sich auch nur die Mitglieder dieser Gruppe an der NMC anmelden. Diese sind dann in der Networker Gruppe "Console Security Administrator".

Nach einem Klick auf "Finish" ist die Konfiguration abgeschlossen und die Authentifizierung läuft ab sofort gegen die AD. Zu beachten ist allerdings auch noch, dass der eigentliche Networker integrierte "Administrator" hiermit auch deaktiviert wird, d.h. dass mit diesem Account kein Login mehr möglich ist.

Eine Zuordnung von Networker Rollen wie den nach der Installation verfügbaren "Console Application Administrator", "Console Security und Administrator" und "Console Administrator" zu LDAP- Gruppen erfolgt danach unter "Setup"- "Users and Roles"- "Roles". Hier kann man unter den Eigenschaften der jeweiligen Rolle im Feld "External Roles" eine Verknüpfung zu weiteren LDAP- Gruppen abbilden.

Ich finde den Begriff etwas verwirrend. Was hier gemeint ist, dass man hierüber z.B. eine Verriegelung über Gruppenzugehörigkeit abbilden kann. Hierzu habe ich in der AD eine Gruppe "NetworkerManagement" angelegt und die Administratoren des Networkers in die Gruppe gesteckt. Nach Eintragen des Namens "NetworkerManagement" in "External Roles" können sich auch nur die Mitglieder dieser Gruppe an der NMC anmelden. Diese sind dann in der Networker Gruppe "Console Security Administrator".

Nach einem Klick auf "Finish" ist die Konfiguration abgeschlossen und die Authentifizierung läuft ab sofort gegen die AD. Zu beachten ist allerdings auch noch, dass der eigentliche Networker integrierte "Administrator" hiermit auch deaktiviert wird, d.h. dass mit diesem Account kein Login mehr möglich ist.

Eine Zuordnung von Networker Rollen wie den nach der Installation verfügbaren "Console Application Administrator", "Console Security und Administrator" und "Console Administrator" zu LDAP- Gruppen erfolgt danach unter "Setup"- "Users and Roles"- "Roles". Hier kann man unter den Eigenschaften der jeweiligen Rolle im Feld "External Roles" eine Verknüpfung zu weiteren LDAP- Gruppen abbilden.